Una settimana all'insegna della sicurezza

Anche se molto lentamente, le distribuzioni GNU/Linux cominciano a destare sempre più interesse e di conseguenza anche la diffusione di malware comincia a crescere persino su un sistema ritenuto fino a poco tempo fa praticamente immune alle minacce dei malintenzionati come GNU/Linux. Il mondo della sicurezza informatica è in fermento e tra toolkit per l'analisi delle minacce e malware sempre più sofisticati, una nuova era che vede come protagonisti poliziotti e banditi informatici ha raggiunto anche il mondo Linux e quello dell'open source.

root@xhw~# Una falla nel Bootloader di Linux neutralizza il Secure Boot

Il Secure Boot è una funzionalità di Uefi, ormai presente su tutti i computer moderni che, consente l’esecuzione di solo software autorizzato dal produttore, tramite l’utilizzo di una firma digitale.

Consentire l'esecuzione soltanto di software firmato dovrebbe in teoria garantire una maggiore sicurezza generale del computer ma il suo utilizzo non è comunque obbligatorio (perfino Windows 10 può essere installato anche senza Secure Boot).

Secure Boot è ovviamente supportato anche dalle principali distribuzioni GNU/Linux come Red Hat, Fedora, Ubuntu e Linux Mint ma, come evidenziato dai ricercatori di Eset, proprio questa accoppiata, Secure Boot e Grub2 (bootloader utilizzato da moltissime distribuzioni GNU/Linux), consentirebbe a malintenzionati di inserire malware nel processo di boot.

La falla, denominata BootHole, può essere sfruttata solo con il Secure Boot abilitato e per utilizzarla è comunque necessario avere accesso al file di configurazione di Grub e quindi alla password di root del Sistema, situazione non semplicissima ma neppure impossibile.

Microsoft consiglia di riconfigurare Secure Boot per arginare il problema e gli sviluppatori delle varie distribuzioni Linux stanno già correndo ai ripari aggiornando Grub con nuove versioni firmate.

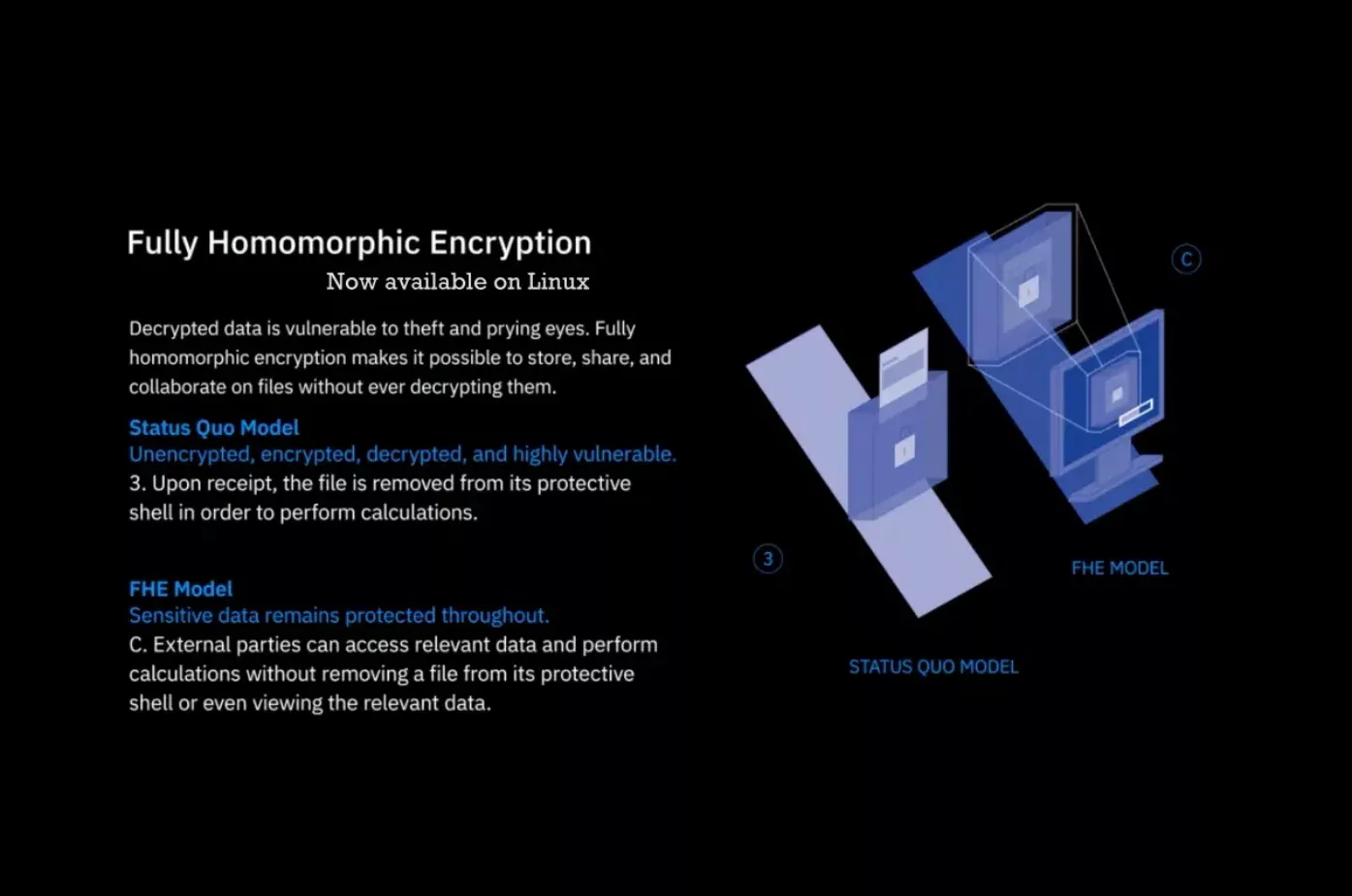

root@xhw~# IBM Porta la Fully Homomorphic Encryption su Linux

IBM ha annunciato il lancio di un toolkit per la Fully Homomorphic Encryption (FHE) compatibile con sistemi operativi GNU/Linux su architetture IBM Z e x86.

Distribuita sotto forma di container Docker prevede tre edizioni: CentOS Linux, Fedora e Ubuntu. Questa prima release supporta solo Ubuntu e Fedora sui client IBM Z (s390x) mentre per le piattaforme x86 funziona su tutte le distro sopra citate ma secondo IBM non dovrebbe essere difficile creare un porting anche per altre distro.

Ma che cos’è questa Full Homomorphic Encryption? Si tratta di una tecnologia in grado di analizzare i dati mantenendoli crittografati, molto utile sopratutto per operazioni che coinvolgono dati sensibili che devono essere protetti.

Generalmente, quando spediamo o condividiamo dei file, questi vengono crittografati per poi essere decrittografati una volta giunti al destinatario, operazione che talvolta può rivelarsi pericolosa e che ovviamente rappresenta una fonte di preoccupazione per molte aziende.

La Fully Homomorphic Encryption invece consentirebbe l’elaborazione dei dati senza avervi direttamente accesso ed evitando quindi in effetti di decrittografarli riducendo notevolmente i rischi di tale operazione.

Una tecnologia decisamente innovativa ed interessante che potrebbe rivoluzionare gli standard di sicurezza della condivisione di file.

root@xhw~# Nuova versione del toolkit Linux REMnux disponibile per il download

Il famoso toolkit Linux REMnux, che fornisce agli analisti della sicurezza un gran numero di strumenti per l’analisi di malware Linux e giunto ormai alla versione sette, è finalmente disponibile per il download.

Basato su Ubuntu e attivo da più di 10 anni, REMnux 7, dice addio ad alcuni strumenti presenti nelle versioni precedenti e da il benvenuto ad alcune novità.

In sostanza si tratta di una distribuzione GNU/Linux incentrata sulla sicurezza, che mette a disposizioni dei ricercatori numerose funzionalità di analisi del malware pronti all’uso, senza necessità di doverli installare o configurare. Grazie ai numerosi strumenti che compongono il toolkit REMnux 7 è molto più facile per gli analisti indagare su potenziali minacce, individuare codice pericoloso, eseguire analisi forensi e altro ancora.

Ricordiamo che REMnux 7 può essere utilizzato come dispositivo virtuale, installato come una vera distro Linux o eseguito come contenitore Docker (un software completo delle proprie librerie).

root@xhw~# Doki: la backdoor per sistemi virtuali su Linux

In sostanza si tratta di un malware che colpisce i server Docker e utilizza alcune tecniche basate su blockchain per comunicare con i server Command and Control.

L’ennesima nuova minaccia che prende di mira i servizi virtualizzati su piattaforma cloud e in particolare i server Docker utilizzati dalle aziende per l’implementazione di servizi virtualizzati.

Doki infatti è una backdoor che consente ai malintenzionati di compromettere i server Linux su cui girano i container Docker. A differenza di altri malware che si limitavano in passato a installare dei miner per generare cripto valuta, Doki consentirebbe di eseguire qualsiasi tipo di codice sulla macchina infetta con un potenziale distruttivo davvero pericoloso.

Data la complessità del tipo di attacco che utilizza una botnet basata su reverse Proxy, container apparentemente legittimi e un sistema di comunicazione che sfrutta una tecnica di offuscamento innovativa, Doki rappresenta una minaccia estremamente difficile da rilevare e il metodo più efficace per bloccarne la diffusione è quello di eseguire una corretta configurazione dei server Docker, avendo cura in particolare di non esporre le API a collegamenti esterni.